명령 프롬프트(CMD)에서 BitLocker 자동 장치 암호화(자동 잠금 해제) 복구 키 확인 방법 - Manage-bde

Windows 설치 중 "자동 장치 암호화" 조건이 만족한다면 사용자의 관여 없이 자동으로 디스크를 암호화하게 됩니다. 또는 수동으로 BitLocker를 설정 후 정상적인 로그인을 진행한 모든 사용자는 디스크를 읽고 쓰고 할 수 있도록 "자동 잠금 해제"를 설정할 수 있습니다. 이렇게 사용자가 BitLocker를 설정한 사용자는 본인만의 암호를 설정할 수 있고, 복구 키도 사용자가 원하는 위치에 저장할 수 있습니다. 그런데 자동 장치 암호화로 디스크가 암호화된 경우 사용자가 설정한 암호가 없습니다. 복구 키만 존재하게 됩니다. 이런 경우 어디서 복구 키를 찾을 수 있고, 또 명령 프롬프트(CMD)에서 복구 키를 확인하는 방법에 대해 자세하게 알아보겠습니다.

이 글을 읽기 전에 앞서 올려 드렸던 "명령 프롬프트(CMD)에서 BitLocker 잠금 해제하기"를 반드시 읽어보시기 바랍니다.

명령 프롬프트(CMD)에서 BitLocker 잠금 해제하기 - Manage-bde

명령 프롬프트(CMD)에서 BitLocker 잠금 해제하기 - Manage-bde BitLocker는 SSD 또는 HDD, 외장 디스크를 암호화하여 익명의 사용자가 무단으로 데이터에 접근할 수없도록 차단하는 강력한 보안 기능입니다

kimsungjin.tistory.com

* 설명 환경 : Windows 11 Pro 21H1 10.0.22000.856, Windows ADK & Windows PE Windows 11 22H2 10.0.22621.1

* 컴퓨터 환경 : Intel i9-10850K, Intel i7-11390H

BitLocker 자동 장치 암호화에 대하여

BitLocker 자동 장치 암호화를 지원하는 컴퓨터를 사용하는 경우 OOBE(첫 실행 경험) 과정에서 자동으로 모든 디스크를 암호화하게 됩니다. 2016년 07월 28일 이후로 출시되었던 대부분의 대기업 컴퓨터의 경우 필수 조건에 충족할 가능성이 매우 높습니다.

BitLocker 자동 장치 암호화 요구 사항

- TPM(신뢰할 수 있는 플랫폼 모듈) : TPM 1.2 또는 TPM 2.0

- UEFI 보안 부팅 -> UEFI 모드 부팅, GPT 파티션 형식, NTFS 파일 시스템

- DMA(직접 메모리 액세스) 보호가 사용하도록 설정

- 복구 도구 파티션(Windows 복구 환경) 필요(자동 설정됨)

- OOBE 과정에서 Microsoft 계정으로 로그인

- Windows 10 Home, Windows 11 Home부터 사용 가능

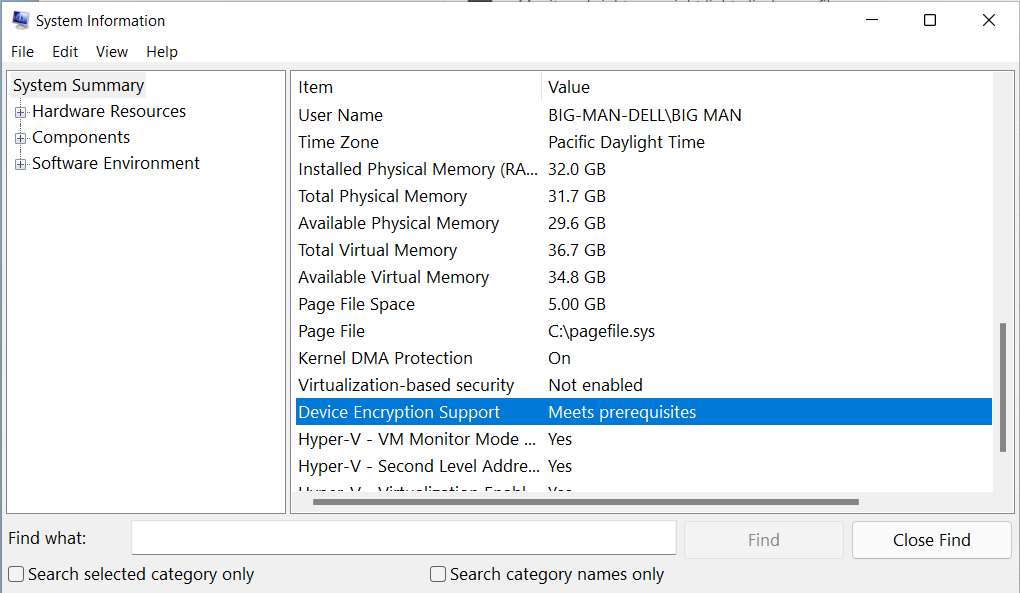

시스템 정보(msinfo32.exe)를 관리자 권한으로 실행한 다음 "장치 암호화 지원"의 값이 "필수 조건 충족"으로 확인되는 경우 BitLocker 자동 장치 암호화를 지원하는 컴퓨터입니다. 아래 화면은 자동 장치 암호화가 가능한 경우입니다. 장치 암호화 지원의 값이 "필수 조건을 충족"으로 확인됩니다.

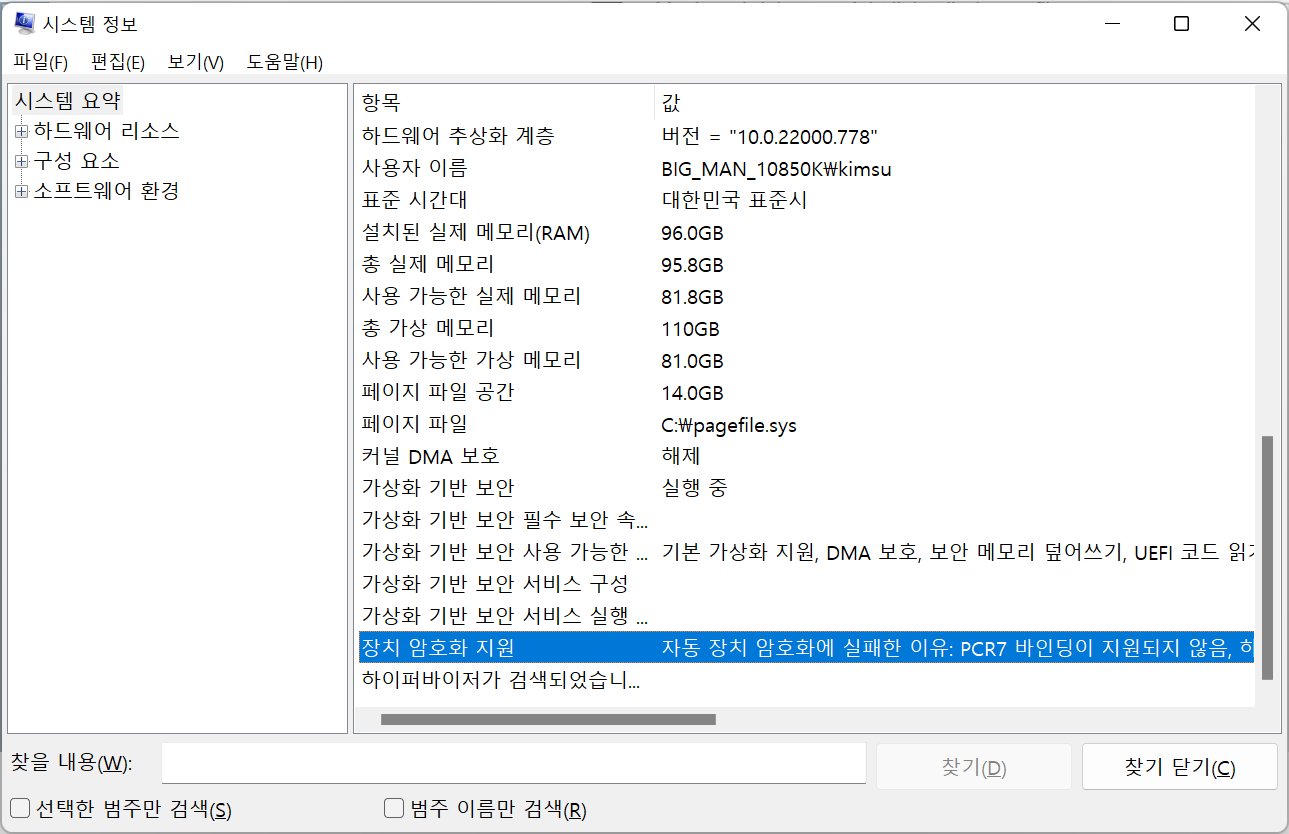

아래는 장치 암호화 지원이 불가능한 경우입니다. 장치 암호화가 안된 이유도 상세하게 알 수 있습니다.

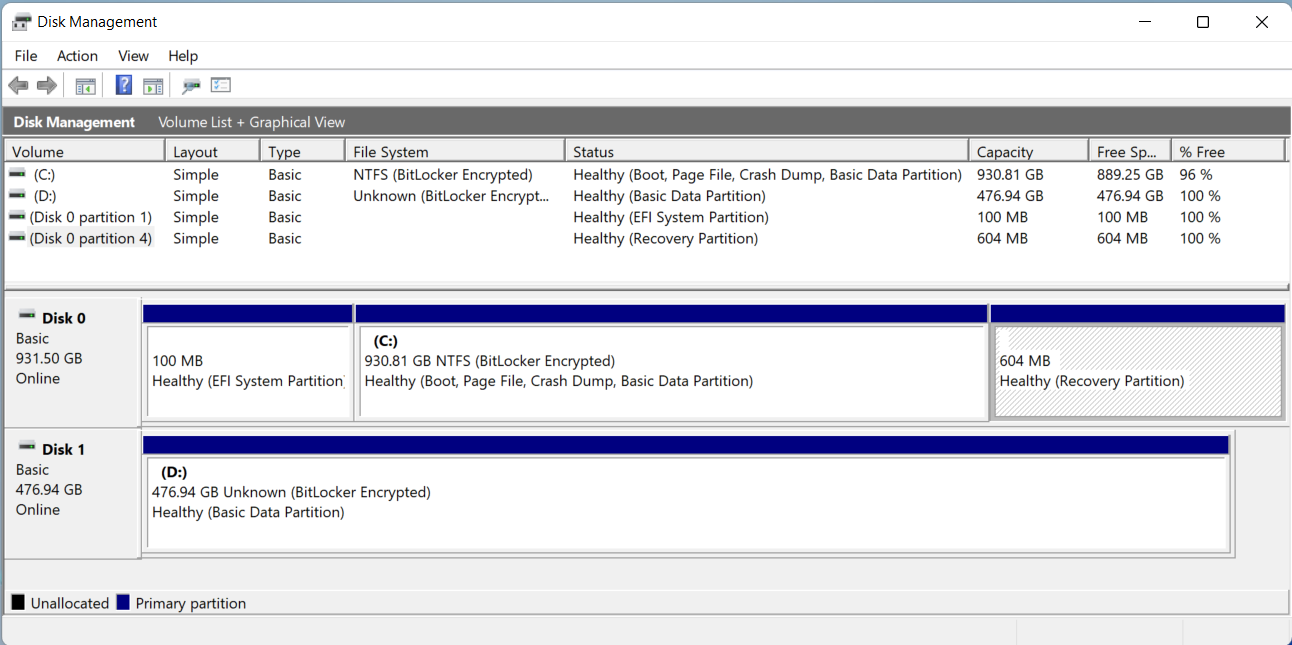

하지만, 필수 조건이 충족하는 장치라고 반드시 OOBE 과정에서 BitLocker를 자동으로 설정하는 것은 아닙니다. 사용자가 Windows 설치 프로그램에서 Diskpar를 이용하여 수동으로 파티션을 ESP(EFI 시스템 파티션)과 주 파티션만 생성한 경우 역시 복구 도구 파티션(Windows 복구 환경)이 없기 때문에 "필수 조건 충족"을 만족하더라도 OOBE 과정에서 자동으로 BitLocker를 설정할 수 없습니다. 아래와 Disk0의 파티션 구조와 같이 | ESP | Windows 파티션 | 복구 파티션 | 으로 구성되어야 자동으로 BitLocker를 설정하게 됩니다. 복구 도구 파티션은 Windows 설치 프로그램에서 자동으로 구성하기 때문에 신경 쓰지 않아도 됩니다.

위 두 가지 조건 다음으로 OOBE 과정에서 반드시 Microsoft 계정으로 로그인을 해야 합니다. 즉, 로컬 계정을 생성하여 로그인하는 경우 자동 장치 암호화 설정하지 않는다는 뜻이기도 하죠. 반드시 Microsoft 계정으로 로그인해야 하는 이유는 바로 "복구 키"가 Microsoft 계정에 저장되기 때문이죠. OOBE 과정 중 자동 장치 암호화를 할 때는 사용자에게 BitLocker 설정을 위한 사용자 암호 설정 과정과 복구 키 저장 방법에 대해 물어보지 않습니다. 이 과정은 생략되고 Microsoft 계정에 복구 키를 저장하게 됩니다. 그렇기 때문에 Microsoft 계정에 로그인하지 않으면, 모든 조건이 충족되더라 자동 장치 암호화 과정은 생략되게 됩니다.

반드시 장치 암호화 지원을 지원하지 못하는 장치라도 자동 잠금 해제 기능은 사용할 수 있습니다. Windows 설치 후 Bitlocker를 지원하는 장치에서 Bitlocker 설정 후 제어판에서 "자동 잠금 해제"를 켜고 끌 수 있습니다.

Windows 10 Home, Windows 11 Home 에디션에서 BitLocker를 사용할 수 없습니다. 하지만, 자동 장치 암호화는 Home 에디션에도 적용 대상입니다.

Microsoft 계정에서 복구 키 확인

이 방법은 자동 장치 암호화를 위한 복구 키 확인 방법이기도 하지만, 사용자가 BitLocker를 사용하여 디스크를 암호화할 때 복구 키 저장을 "Microsoft 계정으로 저장"을 선택하셨다면 이 방법으로 복구 키를 확인할 수 있습니다. 그래서 필자는 모든 복구 키를 Microsoft 계정에 저장하는 옵션을 사용합니다. 가장 안전하고 분실할 일도 없는 확실한 방법이기 때문입니다. 그럼 어떻게 Microsoft 계정에서 복구 키를 확인하는지 알아보겠습니다.

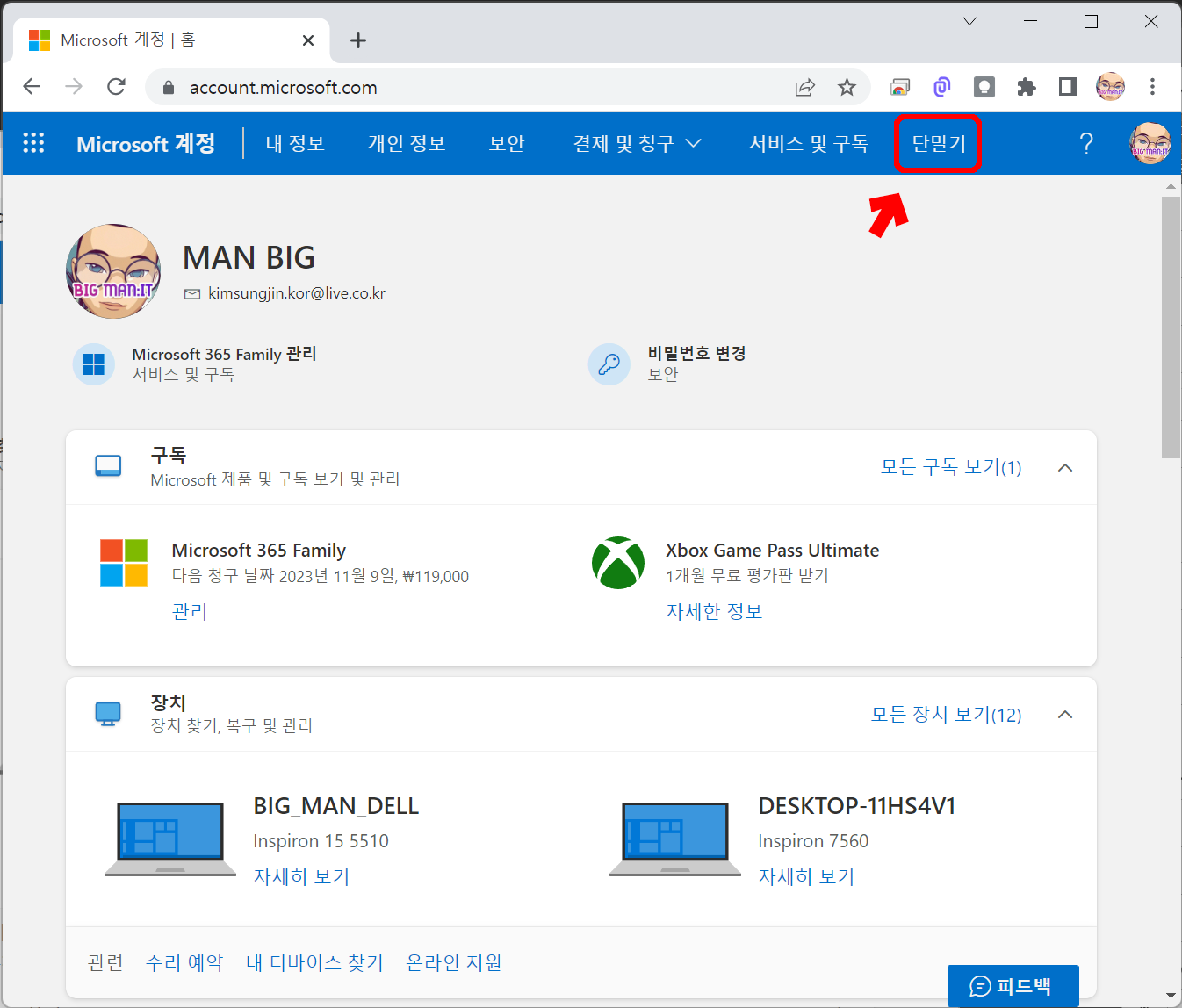

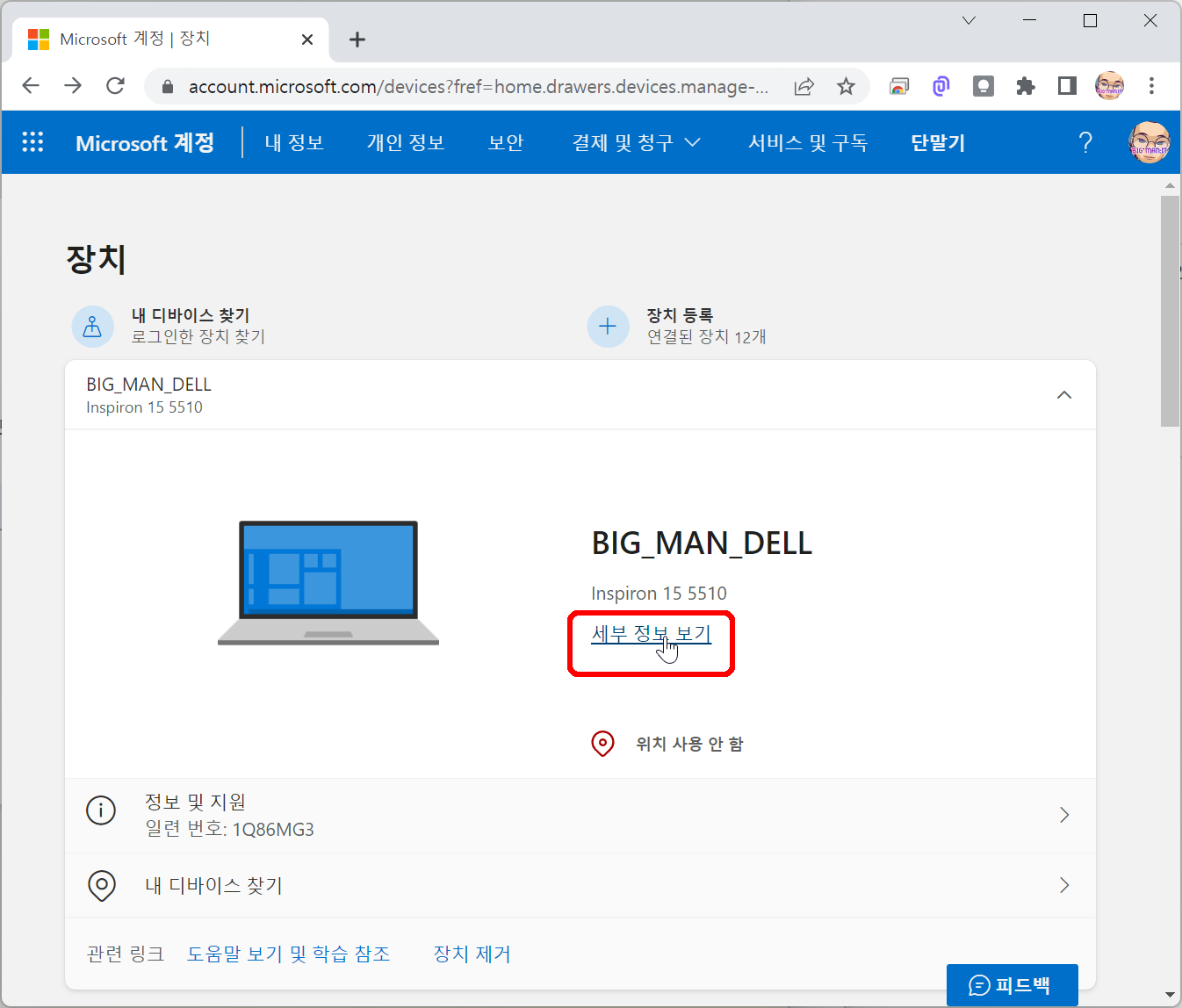

1. Microsoft 계정에 로그인에 접속하고 로그인합니다.

2. "단말기"를 클릭합니다.

3. 연결된 장치 중에서 복구 키를 확인할 장치의 "세부 정보 보기"를 클릭합니다.

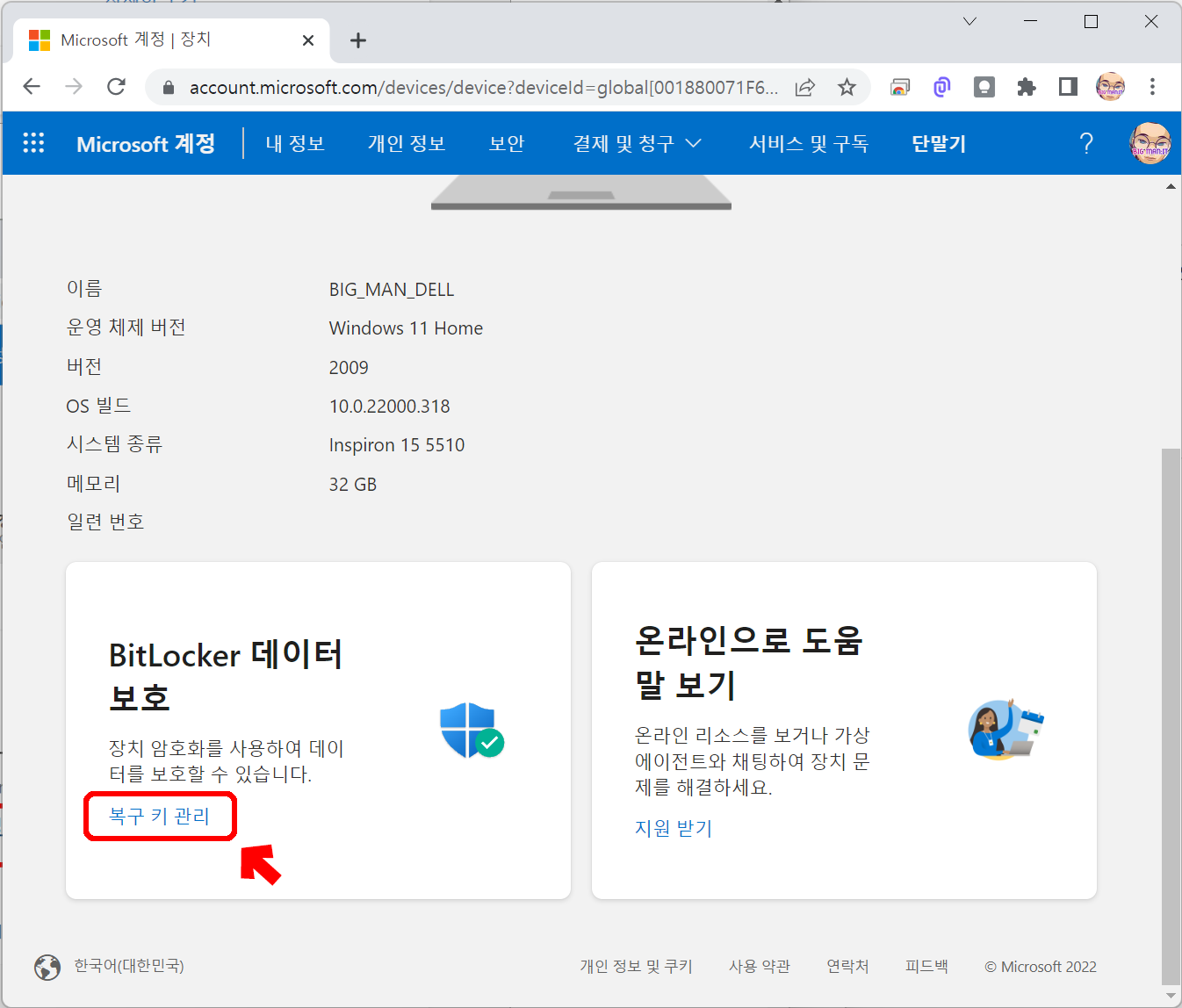

4. 장치 상세 페이지 아래쪽에 "복구 키 관리"를 클릭합니다.

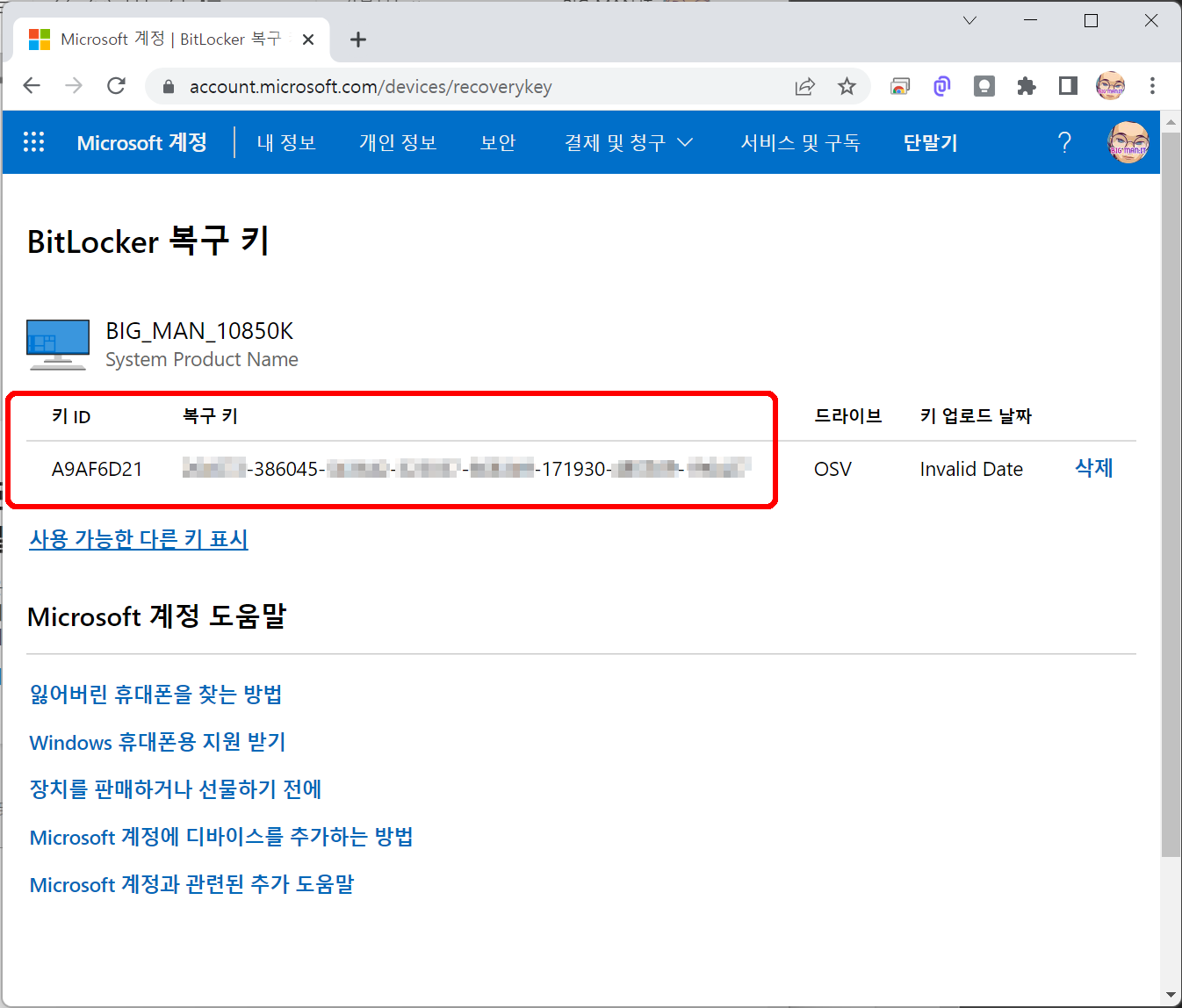

5. 아래와 같이 키 ID와 복구 키(48자리)를 확인할 수 있습니다. 이 복구 키로 BitLocker 잠금과 해제를 관리할 수 있습니다.

제어판에서 복구 키 백업

Windows 10, Windows 11 사용자 중 Pro, Education, Enterprise 에디션 사용자

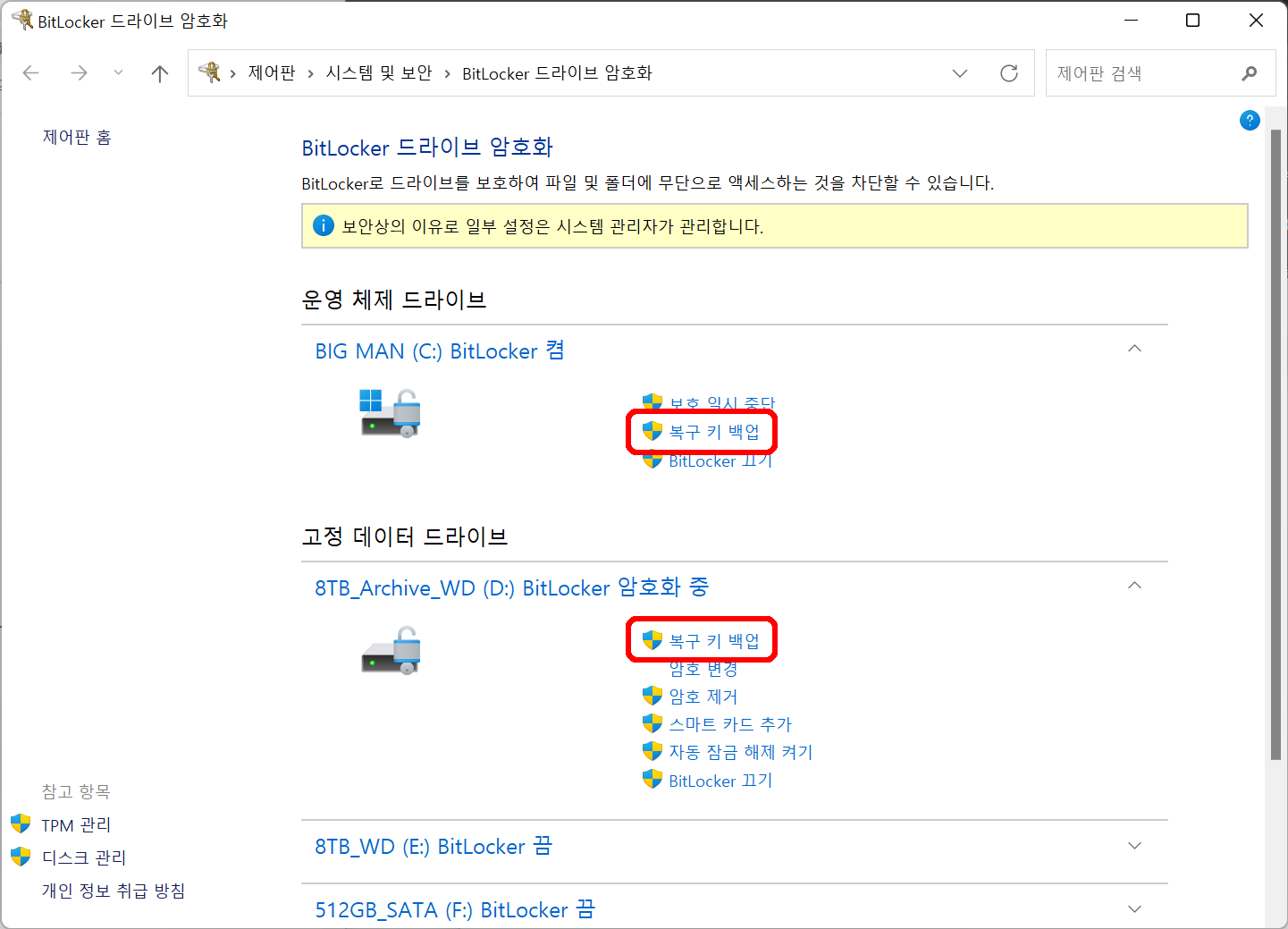

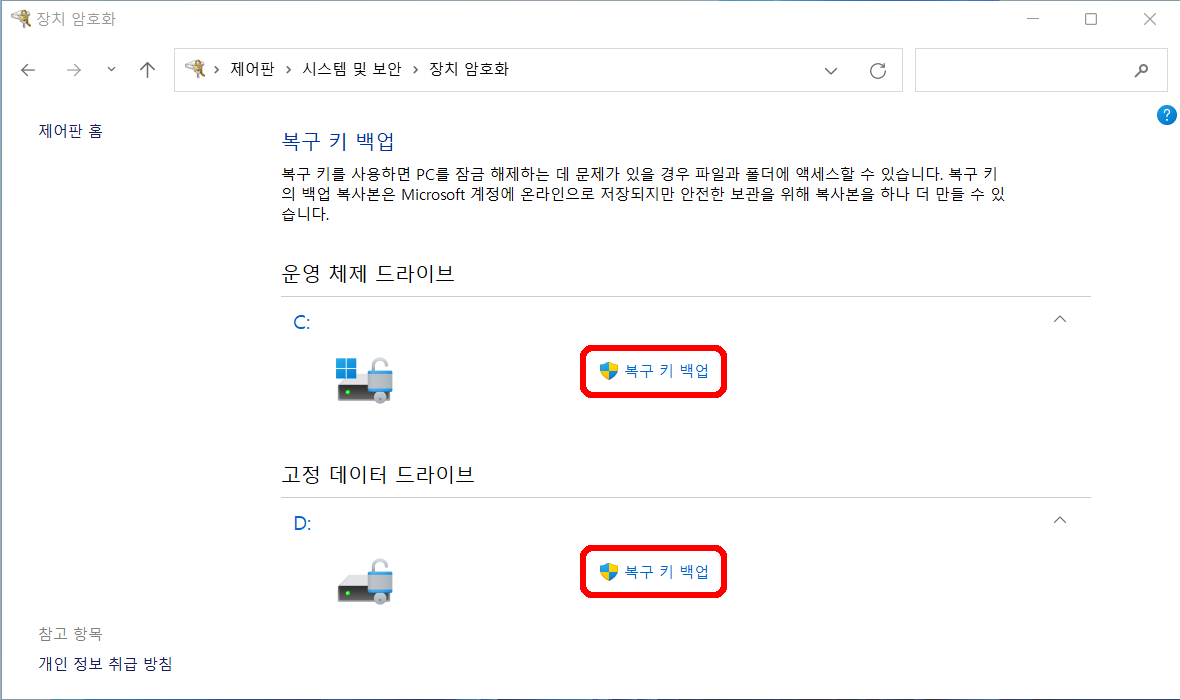

1. "제어판 >> 시스템 및 보안 >> BitLocker 드라이브 암호화"를 차례로 클릭합니다.

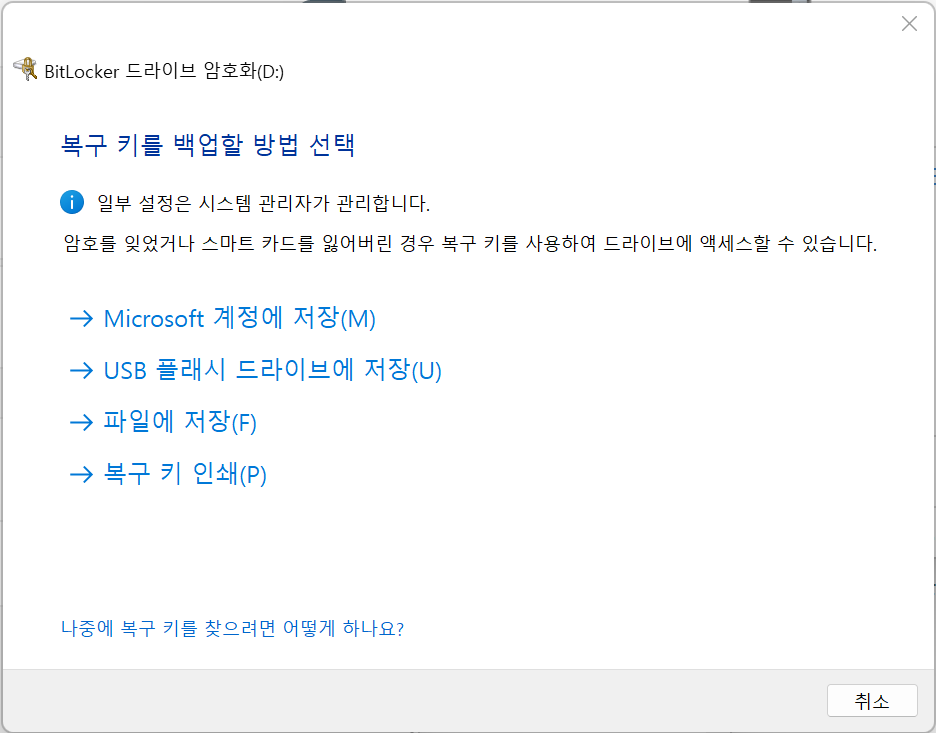

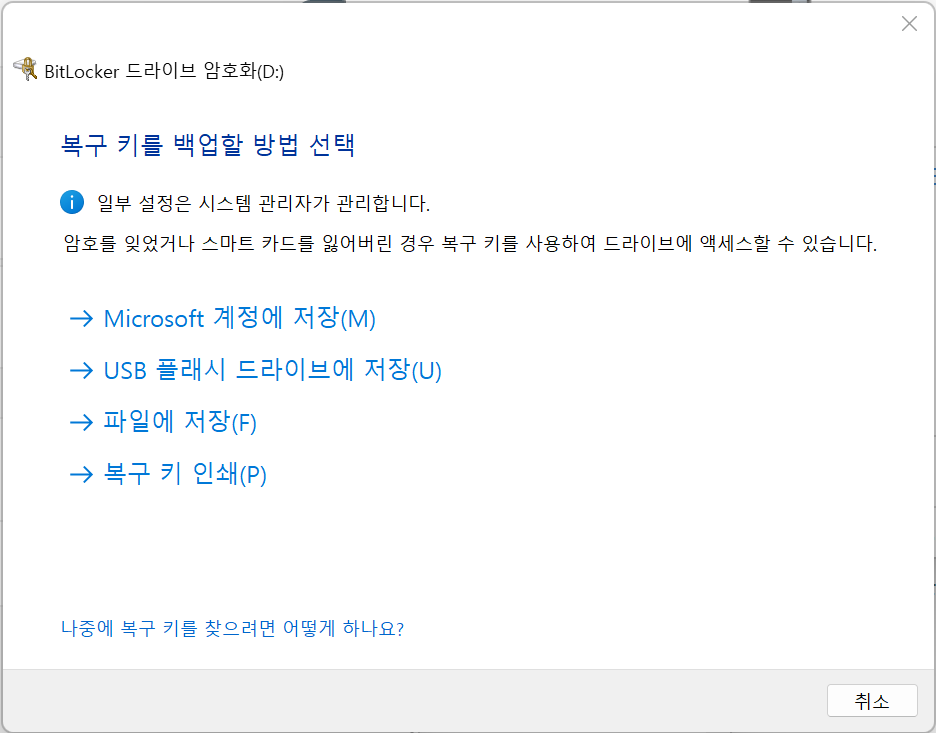

2. 복구 키를 백업할 디스크에서 "복구 키 백업"을 클릭합니다.

3. 복구 키를 백업할 방법을 선택하시면 됩니다. Microsoft 계정에 저장을 추천해 드립니다.

Windows 10, Windows 11 사용자 중 Home 에디션 사용자

1. "제어판 >> 시스템 및 보안 >> 장치 암호화"를 차례로 클릭합니다.

2. 복구 키를 백업할 디스크에서 "복구 키 백업"을 클릭합니다.

3. 복구 키를 백업할 방법을 선택하시면 됩니다. Microsoft 계정에 저장을 추천해 드립니다.

명령 프롬프트(CMD)에서 BitLocker 복구 키 확인

이제 명령 프롬프트(CMD)에서 BitLocker 복구 키 확인 방법에 대해 알아보겠습니다. 자동 장치 암호화 또는 자동 잠금 해제, 잠금 해제 상태라면 아래 방법으로 명령 프롬프트에서도 복구 키를 쉽게 확인할 수 있습니다.

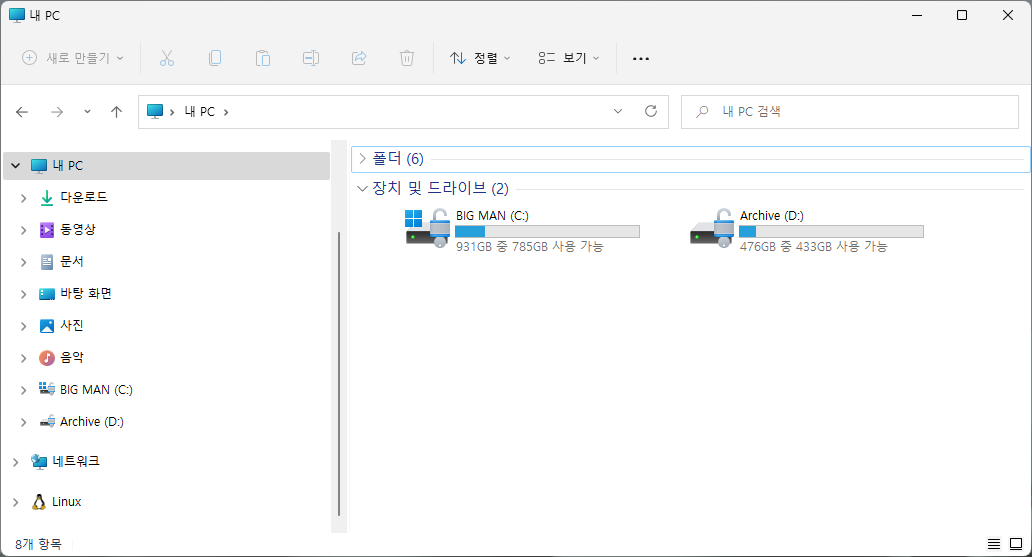

1. 2개의 자동 잠금 상태의 디스크가 보이는데요, 여기서 D:의 복구 키를 확인해 보겠습니다.

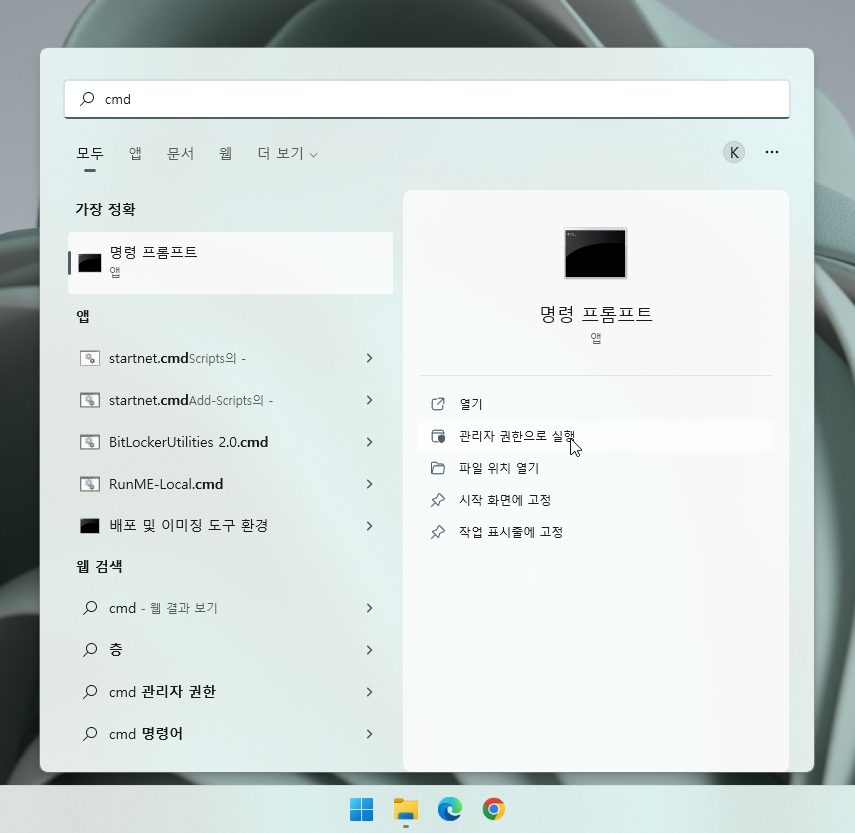

2. 시작 버튼을 클릭하여 "명령 프롬프트" 또는 "CMD"를 입력하고 "관리자 권한으로 실행"을 선택합니다.

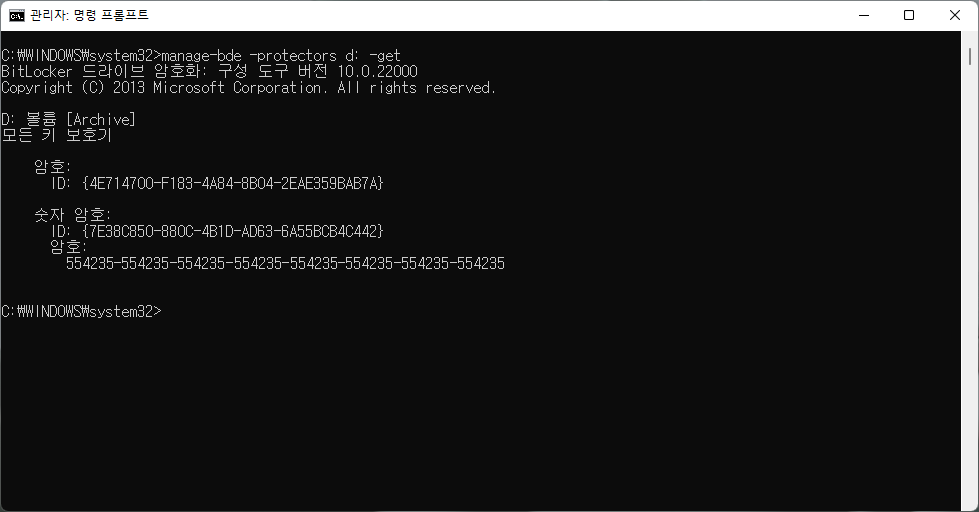

3. 명령 프롬프트 창에 아래 명령어를 입력합니다. 주의해야 할 것은 드라이브 문자 뒤에 반드시 콜론( : )을 붙여야 합니다.

manage-bde -protectors <<드라이브 문자:>> -getD 드라이브를 확인해야 하기 때문에 아래와 같이 명령줄이 완성됩니다.

manage-bde -protectors d: -get실행을 하게 되면 아래와 같이 "숫자 암호:" 아래 "암호" 48자리를 확인할 수 있습니다.

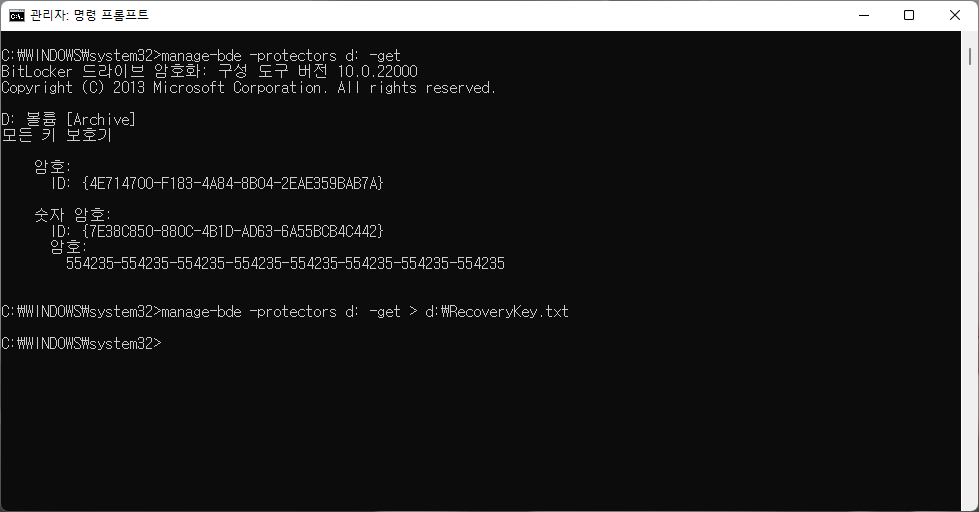

4. 만약 이 내용을 파일로 그대로 남기고 싶다면 아래 명령어를 사용하시면 됩니다. 또는 그냥 드래그하여 블록을 설정 후 메모장에 복사/붙여넣기를 하셔도 됩니다.

필자는 D 드라이브에 파일로 저장해 보겠습니다.

manage-bde -protectors <<드라이브 문자:>> -get > <<드라이브 문자:>>\RecoveryKey.txt명령 줄을 완성하게 되면 아래와 같습니다. 화면의 결과를 D 드라이브 바로 아래에 RecoveryKey.txt로 출력하라는 명령줄입니다.

manage-bde -protectors d: -get > d:\RecoverKey.txtRecoveryKey.txt로 출력을 했기 때문에 실행 결과는 보이지 않고 완료가 됩니다. 이제 Recovery.txt 파일을 잘 보관하시면 됩니다.

이 복구 키를 이용하여 잠금 해제하는 방법은 아래 링크를 참조 바랍니다.

명령 프롬프트(CMD)에서 BitLocker 잠금 해제하기 - Manage-bde

명령 프롬프트(CMD)에서 BitLocker 잠금 해제하기 - Manage-bde BitLocker는 SSD 또는 HDD, 외장 디스크를 암호화하여 익명의 사용자가 무단으로 데이터에 접근할 수없도록 차단하는 강력한 보안 기능입니다

kimsungjin.tistory.com

참조

2022.08.17 - 명령 프롬프트(CMD)에서 BitLocker 자동 장치 암호화 복구 키 확인 방법 - Manage-bde

2022.08.10 - 명령 프롬프트(CMD)에서 BitLocker 잠금 해제하기 - Manage-bde

2021.08.01 - Windows 11 설치를 위한 TPM 설정, 지원되는 CPU 확인

2021.08.31 - Windows 11 설치를 위한 MBR 디스크를 GPT 디스크로 변환하기

2022.05.21 - Windows 11 Windows 10 부팅 로고 변경하기

2017.09.17 - macOS 외장하드디스크 암호화하기

'Microsoft 정보 > Windows' 카테고리의 다른 글

| Windows 디스크 관리에서 드라이브 문자 변경 시 "매개 변수가 틀립니다.", "액세스가 거부되었습니다." 오류 메시지 해결 방법 (0) | 2023.07.02 |

|---|---|

| Windows 바탕화면 아이콘 간격이 갑자기 넓어졌을 때 (0) | 2023.04.14 |

| WinBuilder로 쉽게 WinPE 만들기 - 2. WinPE 만들기 (0) | 2022.08.14 |

| WinBuilder로 쉽게 WinPE 만들기 - 1. WinBuilder 준비하기 (0) | 2022.08.13 |

| BitLocker를 WinPE에서 해제하는 방법 (0) | 2022.08.13 |